Jedna z najpoužívanejších zabezpečovacích technológií digitálnych dát - algoritmus RSA, má zistenú bezpečnostnú trhlinu - privátny kľúč sa dá zistiť vďaka zmene napájacieho napätia procesora.Autentifikácia a šifrovanie s pomocou algoritmu RSA sa hojne využíva v zariadeniach type multimediálne prehrávače (copyright management), smartfóny, notebooky či servery (OpenSSL), kde prevádzkujú svoje služby zákazníkom mnohé firmy a banky.

Samotná bezpečnosť je založená na fakte, že pokým útočník nepozná súkromný (privátny) kľúč, k dátam sa nedostane. Získať sa dá napríklad útokom hrubou silou, čo však môže trvať stovky rokov pri dostatočne dlhom kľúči (ako je napríklad 1024-bit RSA).

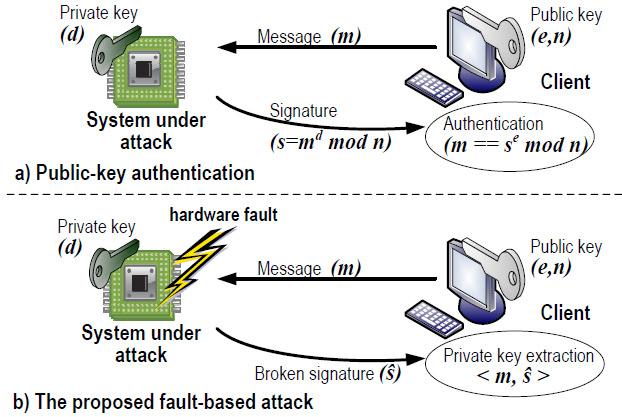

Traja vedci z Michigenskej univerzity však dokázali, že súkromný kľúč možno získať za podstatne nižší čas pri použití pomerne lacných prostriedkov. V dokumente Fault-Based Attack of RSA Authentification opisujú, ako pomocou jednoduchého zariadenia modifikovali napájanie procesora (ako držiteľa kľúča). Tieto malé zmeny zaťažujú procesor natoľko, že ten vykoná pri výpočtoch malé chyby pri komunikácii s ostatnými klientmi. Tieto malé chyby poodhaľujú časti privátneho kľúča, po zozbieraní dostatočného počtu je potom možné zložiť kompletný kľúč. Ako dlho tento proces môže trvať - iba približne 100 hodín!

Čo je horšie, takýto typ útoku nezanechá jednak žiadne škody na zariadení a tiež žiadne stopy. Riešenie je však pomerne jednoduché a už aj v iných prípadoch používané - technika tzv. salting-u (posolenia), keď sa pri každom vyžiadaní kľúča náhodne zmení poradie bitov.

Napriek tomu, že takýto útok by vyžadoval pravdepodobne vždy priamy prístup k danému zariadeniu, vo veľkej miere znižuje celkovú úroveň bezpečnosti pri použití RSA algoritmu.

shigi

Frosty

Gudas

Frosty

Gudas

Frosty

pEpinko

pEpinko

Gudas

Toman

amd_sk

Gudas

pEpinko

window

juicy couture …