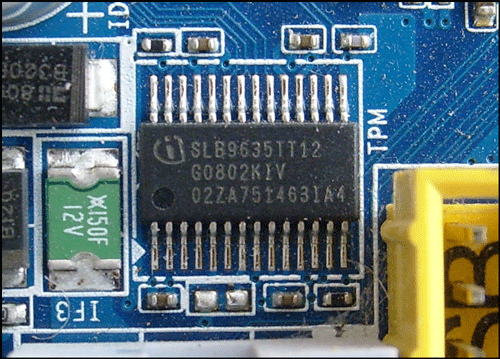

TPM čip od firmy Infineon na základnej doske Gigabyte EP45-DS3R

Že ani takýto silný bezpečnostný prvok nie je 100%-ný, dokázal Christopher Tarnovsky, bezpečnostný konzultant z Kalifornie. Svoj hack prezentoval na tohoročnej konferencii Black Hat conference. Treba ale poznamenať, že nie je ani zďaleka jednoduchý.

Za prvé, tento typ útoku na TPM si vyžaduje fyzický prístup k čipu. Za druhé - hacker musí mať veľmi dobré vybavenie a veľa skúseností s elektornickými čipmi.

Tarnovsky hackol TPM od firmy Infinoen podobne ako v minulosti už viacero iných čipov - najprv kyselinou odstránil plastový kryt čipu, následne demontoval ochrannú mriežku. Ďalší krok spočíval v nájdení správneho komunikačného kanála na samotnom čipe pomocou extrémne tenkej ihly - takto dokázal digitálne "odpočúvať" samotné inštrukcie vykonávajúce šifrovanie. Potom je to už len otázka reverzného inžinierstva a TPM čip bol hacknutý.

Samotný TPM má ešte ochranu aj proti fyzickému útoku, keď firmware po detekcii vniknutia sám seba vypne.

K hacku sa vyjadrili aj zástupcovia Trusted Computing Group, ktorý tvrdia že útok je realizovateľný len za veľmi náročných podmienok, a v podstate tiež nikdy netvrdili, že TPM nie je fyzicky hacknuteľný (za pomoci špeciálneho vybavenia, dostatku času, peňazí a skúseností).

Opäť sa teda potvrdzuje staré známe - akokoľvek sa zabezpečíte, absolútna bezpečnosť neexistuje. Ak sa niekto k vašim dátam chce dostať, môžete mu to maximálne znepríjemniť...

Zdroj: Bit-tech

avixe

Frosty

BUGS

matelkoxxl

w3r1k

matelkoxxl

Frosty

landrower

amd_sk

avixe

Frosty

Frosty

Nickk

AmOK

Fragrance

donmartin

baqq

AmOK

window